- Auteur Jason Gerald gerald@how-what-advice.com.

- Public 2024-01-15 08:14.

- Dernière modifié 2025-01-23 12:17.

Les logiciels espions sont un type de logiciel malveillant qui modifie votre appareil à votre insu, comme la publicité de produits, la collecte d'informations personnelles ou la modification des paramètres de l'appareil. Si vous remarquez une diminution des performances de l'appareil ou du réseau, des modifications apportées à votre navigateur ou toute autre activité inhabituelle, votre ordinateur peut avoir été infecté par un logiciel espion.

Étape

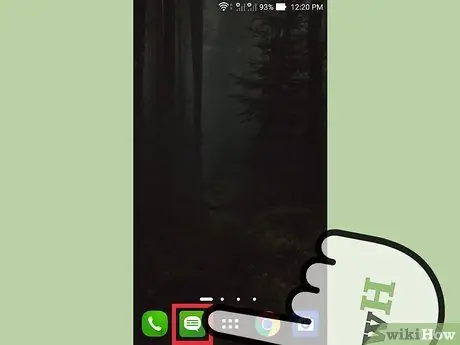

Méthode 1 sur 4: Détection et suppression des logiciels espions sur Android

Étape 1. Identifiez les activités suspectes sur l'appareil

Si vous pensez que la vitesse du réseau est souvent lente, ou si vous recevez des messages suspects ou provenant d'étrangers, votre téléphone est peut-être infecté par un logiciel espion.

Si vous recevez un message inapproprié ou vous demandez de répondre à un message avec un code spécifique, cela indique que votre téléphone est infecté par un logiciel espion

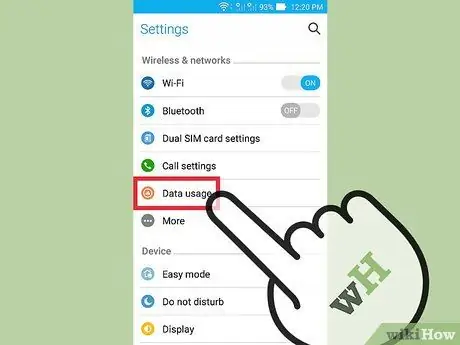

Étape 2. Vérifiez votre utilisation des données

Ouvrez l'application "Paramètres" et appuyez sur l'option "Utilisation des données". Vous pouvez déplacer l'écran vers le bas pour voir la quantité de données utilisées par chaque application. Une utilisation élevée des données indique que votre téléphone est peut-être infecté par des logiciels espions.

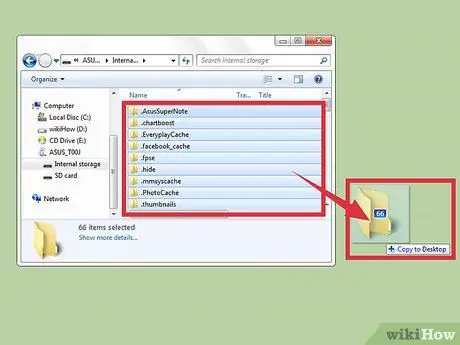

Étape 3. Sauvegardez vos données

Connectez le téléphone à l'ordinateur via un câble USB (Universal Serial Bus). Après cela, copiez et collez les données de votre téléphone sur votre ordinateur, telles que des photos et des informations de contact, pour les sauvegarder.

Lors de la sauvegarde des données de votre téléphone sur votre ordinateur, votre ordinateur ne sera pas exposé aux logiciels espions, car votre appareil et votre ordinateur ont des systèmes d'exploitation différents

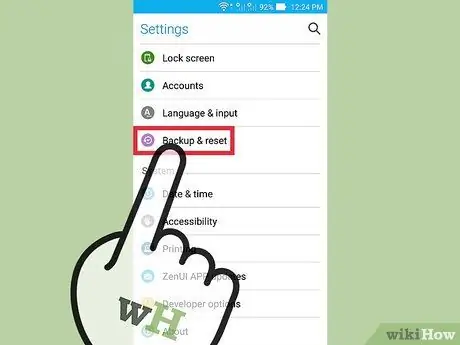

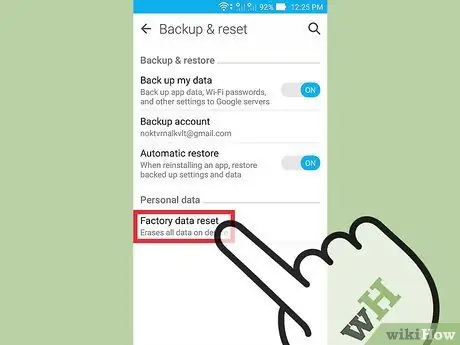

Étape 4. Ouvrez l'application "Paramètres" et appuyez sur l'option "Sauvegarder et réinitialiser" (Sauvegarder et réinitialiser)

Cela ouvrira un menu avec diverses options de restauration, telles que la restauration du téléphone aux paramètres d'usine.

Étape 5. Appuyez sur « Réinitialisation des données d'usine » (Réinitialisation des données d'usine)

C'est en bas du menu "Sauvegarder et restaurer".

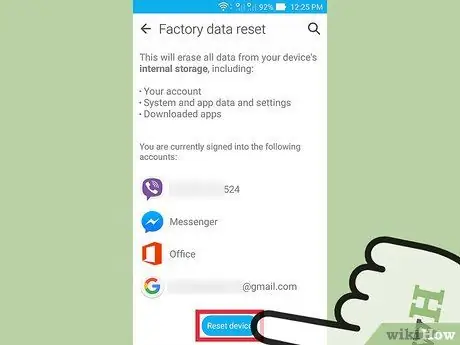

Étape 6. Appuyez sur « Réinitialiser le téléphone » (Réinitialiser le téléphone)

Votre téléphone s'éteindra et s'allumera (redémarra) automatiquement et supprimera toutes les applications et données, y compris les logiciels espions stockés sur le téléphone. Après cela, le téléphone reviendra aux paramètres d'usine.

La restauration du téléphone aux paramètres d'usine effacera entier données stockées sur le téléphone. Par conséquent, vous devez d'abord sauvegarder vos données avant d'effectuer cette étape.

Méthode 2 sur 4: Utilisation de HijackThis pour les ordinateurs Windows

Étape 1. Téléchargez et installez HijackThis

HijackThis est un outil de diagnostic pour Windows qui est utilisé pour détecter les logiciels espions. Double-cliquez sur le fichier d'installation de HijackThis pour l'installer. Une fois installé, lancez ce logiciel.

D'autres logiciels gratuits, tels qu'Adaware et MalwareBytes, ont également la même fonctionnalité

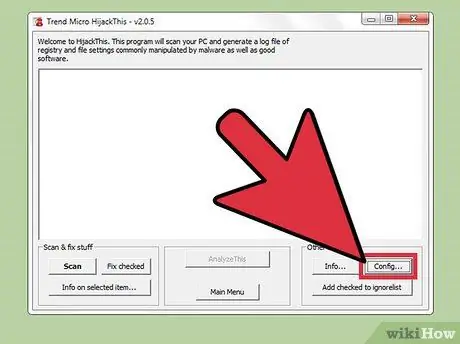

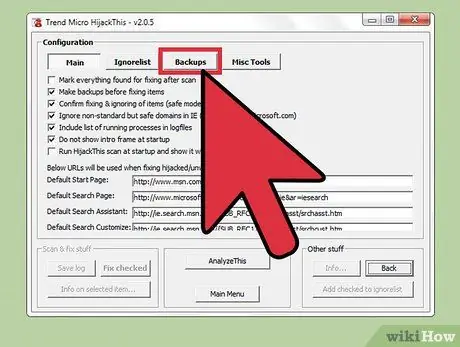

Étape 2. Appuyez sur le bouton « Configurer… »

C'est dans le coin inférieur droit de la fenêtre sous l'en-tête « Autres choses ». Cliquer sur le bouton ouvrira une fenêtre avec une liste d'options pour le programme.

- Dans cette fenêtre, vous pouvez activer ou désactiver des options importantes, telles que la sauvegarde de fichiers. C'est une bonne idée de prendre l'habitude de sauvegarder vos données lorsque vous essayez de supprimer des fichiers ou des logiciels. Si vous faites une erreur, les données perdues peuvent être récupérées. Les données sauvegardées occupent très peu d'espace libre sur le disque dur. Cependant, les données peuvent être supprimées à tout moment en les supprimant du dossier dans lequel les données de sauvegarde sont stockées.

- Notez que l'option « Faire des sauvegardes avant de réparer les éléments » est activée par défaut.

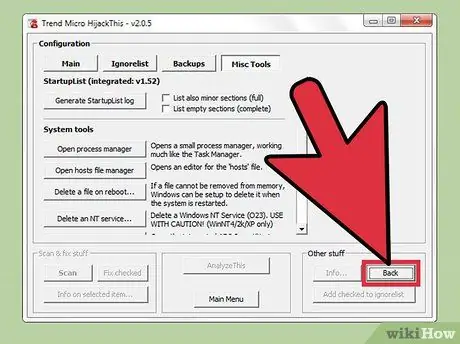

Étape 3. Appuyez sur le bouton « Retour » pour revenir au menu principal

Ce bouton remplacera le bouton « Config… » à l'ouverture de la fenêtre de configuration.

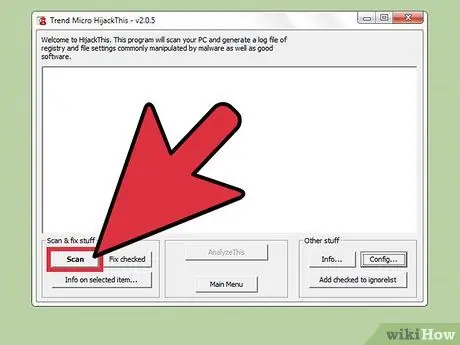

Étape 4. Appuyez sur le bouton « Scanner »

Ce bouton se trouve dans le coin inférieur gauche de la fenêtre et générera une liste de fichiers qui pourraient potentiellement être exposés à des logiciels espions. Il est important de noter que HijackThis effectue une brève analyse de l'emplacement suspecté du logiciel malveillant. Tous les résultats d'analyse ne sont pas des logiciels malveillants.

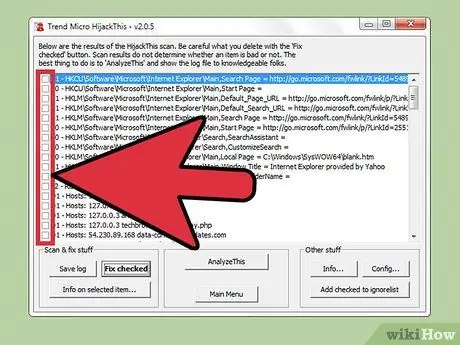

Étape 5. Cochez la case à côté du fichier suspect et cliquez sur « Infos sur l'élément sélectionné… ». Cela affichera des informations sur le fichier et la raison pour laquelle HijackThis le classe comme suspect dans une fenêtre séparée. Fermez la fenêtre lorsque vous avez terminé de vérifier les résultats de l'analyse.

Les informations affichées incluent généralement l'emplacement du fichier, la fonction du fichier et les mesures à prendre pour le réparer

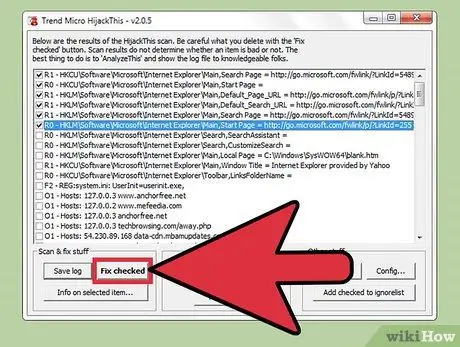

Étape 6. Appuyez sur le bouton « Correction cochée »

C'est dans le coin inférieur gauche de la fenêtre. Après avoir appuyé sur le bouton, HijackThis réparera ou supprimera le fichier sélectionné, en fonction du diagnostic.

- Vous pouvez réparer plusieurs fichiers à la fois en cochant la case à côté des fichiers.

- Avant d'apporter des modifications, HijackThis sauvegardera les données par défaut. De cette façon, vous pouvez annuler les modifications si vous faites une erreur.

Étape 7. Restaurez les fichiers à partir des données de sauvegarde

Si vous souhaitez annuler les modifications apportées par HijackThis, appuyez sur le bouton "Config" en bas à droite de la fenêtre et cliquez sur le bouton "Sauvegarder". Sélectionnez le fichier de sauvegarde (marqué avec la date et l'horodatage lorsque le fichier a été sauvegardé) dans la liste et appuyez sur le bouton "Restaurer".

Les données de sauvegarde sont toujours accessibles sur différentes sessions d'utilisation de HijackThis. Vous pouvez fermer HijackThis et restaurer des fichiers à partir d'une sauvegarde quand vous le souhaitez

Méthode 3 sur 4: Utilisation de Netstat pour les ordinateurs Windows

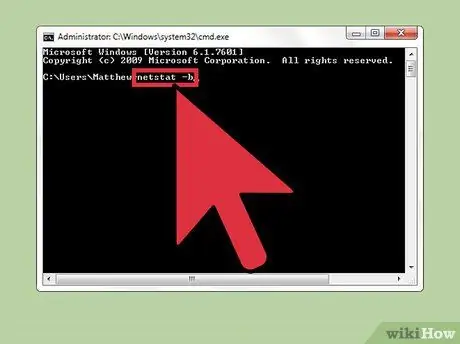

Étape 1. Ouvrez une fenêtre d'invite de commande

Netstat est un outil Windows intégré qui vous aide à détecter les logiciels espions ou autres fichiers malveillants. Appuyez sur Win + R pour exécuter le programme manuellement et entrez "cmd" dans le champ de recherche. L'invite de commande vous permet d'interagir avec le système d'exploitation à l'aide de commandes de texte.

Cette étape peut être utilisée si vous ne souhaitez pas utiliser de logiciel tiers ou si vous souhaitez supprimer manuellement les logiciels malveillants

Étape 2. Entrez le texte « netstat -b » et appuyez sur la touche Entrée

Cela affichera une liste des programmes qui utilisent le réseau ou les ports de surveillance (ports d'écoute ou processus connectés à Internet).

Dans la commande "netstat -b", la lettre "b" signifie "binaires"

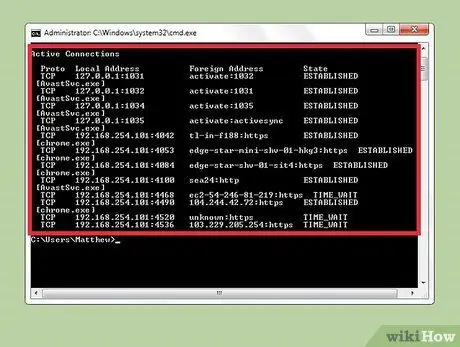

Étape 3. Identifiez les processus suspects

Recherchez un nom de processus ou une utilisation de port inconnu. Si vous ne connaissez pas la fonction d'un processus ou d'un port inconnu, recherchez des informations sur Internet. Vous rencontrerez des personnes qui ont rencontré ce processus et elles pourront vous aider à déterminer si ce processus est dangereux ou non. Si le processus est dangereux pour votre ordinateur, vous devez immédiatement supprimer le fichier qui l'exécute.

Si vous ne savez pas si le processus est malveillant ou non après avoir recherché les informations sur Internet, vous ne devez pas les supprimer ou les déplacer. La modification ou la suppression des mauvais fichiers peut entraîner le blocage d'autres logiciels

Étape 4. Appuyez sur la touche Ctrl. + Alt + Supprimer simultanément.

Cela ouvrira le Gestionnaire des tâches qui affiche tous les processus en cours d'exécution sur l'ordinateur. Déplacez la fenêtre vers le bas pour rechercher le nom de processus suspect que vous avez trouvé dans l'invite de commande.

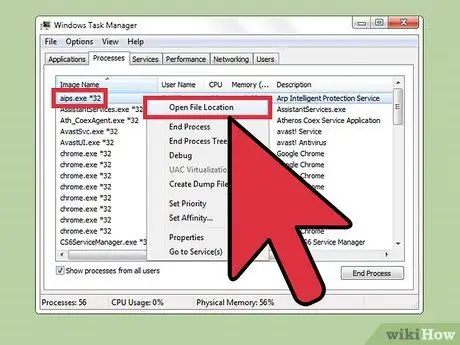

Étape 5. Cliquez avec le bouton droit sur le nom du processus et sélectionnez « Afficher dans le dossier »

Cela ouvrira le dossier où se trouve le fichier suspect.

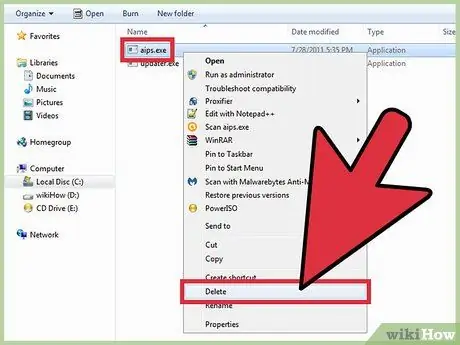

Étape 6. Cliquez avec le bouton droit sur le fichier et sélectionnez « Supprimer »

Cela déplacera les fichiers malveillants vers la Corbeille. Le processus ne peut pas être exécuté à partir de cet endroit.

- Si vous recevez un avertissement indiquant que le fichier ne peut pas être supprimé car il est en cours d'utilisation, rouvrez le Gestionnaire des tâches, sélectionnez un processus et appuyez sur le bouton "Terminer la tâche". Cela désactivera le processus. Après cela, vous pouvez déplacer le fichier vers la Corbeille.

- Si vous supprimez le mauvais fichier, vous pouvez double-cliquer sur la corbeille pour l'ouvrir. Après cela, cliquez et faites glisser le fichier vers un autre dossier.

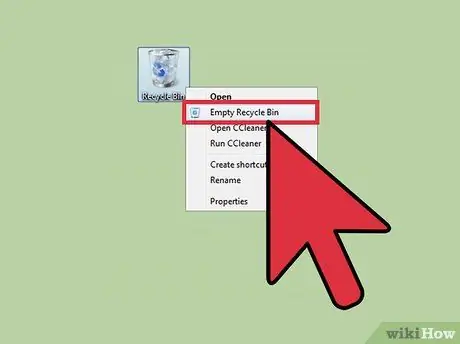

Étape 7. Cliquez avec le bouton droit de la souris sur la corbeille et sélectionnez « Vider la corbeille »

Cela supprimera définitivement le fichier.

Méthode 4 sur 4: Utilisation de Terminal pour Mac

Étape 1. Ouvrez le terminal

À l'aide du terminal, vous pouvez exécuter un outil de diagnostic capable de détecter les logiciels espions sur votre ordinateur. Allez dans « Applications > Utilitaires » et double-cliquez sur Terminal pour le lancer. Ce programme permet à Ada d'interagir avec le système d'exploitation à l'aide de commandes de texte.

Pour trouver ce programme, vous pouvez également rechercher « Terminal » dans Launchpad

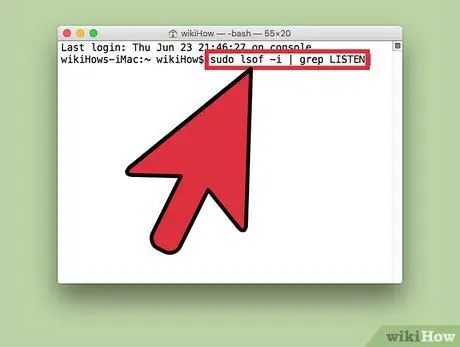

Étape 2. Entrez le texte « sudo lsof -i | grep LISTEN” et appuyez sur la touche Retour

Cela demandera à l'ordinateur d'afficher une liste de processus et leurs informations réseau.

- La commande "sudo" permet à l'utilisateur root (l'utilisateur qui a le droit d'ouvrir et de modifier des fichiers dans la zone système) d'exécuter des commandes. À l'aide de cette commande, vous pouvez afficher les fichiers système.

- La commande "lsof" est l'abréviation de "liste des fichiers ouverts". Cette commande vous permet de voir les processus en cours d'exécution sur l'ordinateur.

- La commande "-i" nécessite que Terminal affiche une liste des fichiers qui utilisent le réseau. Les logiciels espions tenteront d'utiliser le réseau pour communiquer avec des appareils ou des ordinateurs étrangers en dehors de votre réseau.

- "grep LISTEN" est utilisé pour demander au système d'exploitation de filtrer les fichiers qui surveillent ou utilisent les ports. Les logiciels espions utilisent ou surveillent généralement les ports pour fonctionner.

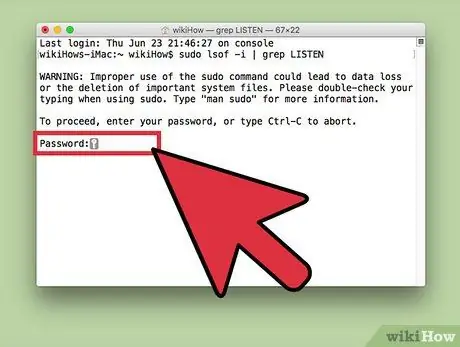

Étape 3. Saisissez le mot de passe administrateur de l'ordinateur et appuyez sur la touche Retour

Même s'il n'est pas affiché dans Terminal, le mot de passe sera toujours saisi pour accéder au compte administrateur. Il est important d'activer la commande 'sudo'.

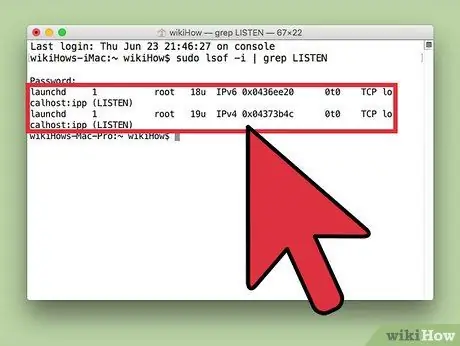

Étape 4. Identifiez les processus suspects

Recherchez un nom de processus ou une utilisation de port inconnu. Si vous ne connaissez pas la fonction d'un processus ou d'un port inconnu, recherchez des informations sur Internet. Vous rencontrerez des personnes qui ont rencontré ce processus et elles pourront vous aider à déterminer si ce processus est dangereux ou non. Si le processus est dangereux pour votre ordinateur, vous devez immédiatement supprimer le fichier qui l'exécute.

Si vous ne savez pas si le processus est malveillant ou non après avoir recherché les informations sur Internet, vous ne devez pas les supprimer ou les déplacer. La modification ou la suppression des mauvais fichiers peut entraîner le blocage d'autres logiciels

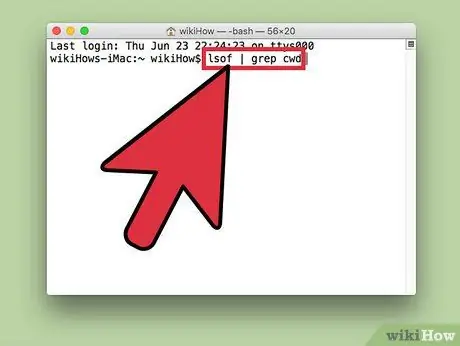

Étape 5. Entrez « lsof | grep cwd” et appuyez sur la touche Retour

Cela affichera le dossier où le processus est stocké sur l'ordinateur. Recherchez le processus malveillant dans la liste et copiez son emplacement.

- "cwd" représente le répertoire de travail actuel (le dossier où le processus est en cours d'exécution).

- Pour faciliter la recherche des processus dans la liste, vous pouvez exécuter cette commande dans une nouvelle fenêtre Terminal en appuyant sur Cmd + N tout en utilisant Terminal.

Étape 6. Entrez « sudo rm -rf [emplacement du fichier] » et appuyez sur la touche Retour

Collez l'emplacement du processus que vous avez précédemment copié entre crochets (saisi sans crochets). Cette commande supprimera les fichiers à cet emplacement.

- « rm » est l'abréviation de « remove » (supprimer).

- Assurez-vous que vous voulez vraiment supprimer le fichier car vous ne pouvez pas récupérer le fichier après l'avoir supprimé. Nous vous recommandons d'utiliser un programme Time Machine pour sauvegarder vos données avant d'effectuer cette étape. Allez dans « Apple > Préférences Système > Time Machine » et sélectionnez « Sauvegarder ».

Des astuces

- Si vous rencontrez des difficultés pour comprendre les résultats de l'analyse HijackThis, appuyez sur le bouton « Enregistrer le journal » pour enregistrer les résultats de l'analyse sous forme de fichier texte. Après cela, téléchargez ce fichier sur le forum HijackThis pour obtenir de l'aide.

- Les ports 80 et 443 sont les ports couramment utilisés pour surfer sur Internet. Bien qu'ils puissent être utilisés par des logiciels espions, ces deux ports sont souvent utilisés par d'autres applications. En tant que tel, il est plus probable que les logiciels espions n'utilisent pas ce port.

- Après avoir détecté et supprimé les logiciels espions, nous vous recommandons de modifier les mots de passe de tous les comptes auxquels vous accédez normalement sur votre ordinateur, tels que les comptes de réseaux sociaux et les comptes bancaires. Il vaut toujours mieux être prudent que désolé.

- Certaines applications mobiles annoncées comme des outils de suppression de logiciels espions pour Android peuvent ne pas être fiables ou même voler et corrompre vos données. La restauration de votre appareil mobile aux paramètres d'usine est le meilleur moyen de vous assurer que votre appareil mobile est exempt de logiciels espions.

- Vous pouvez également réinitialiser l'iPhone en usine pour supprimer les logiciels espions. Cependant, les iPhones ne sont généralement pas sensibles aux logiciels espions, sauf si vous jailbreakez votre iPhone.

Avertissement

- Soyez prudent lorsque vous supprimez des fichiers inconnus. La suppression de fichiers stockés dans le dossier « Système » de Windows peut endommager le système d'exploitation et vous obliger à réinstaller Windows.

- C'est aussi une bonne idée d'être prudent lors de la suppression de fichiers à l'aide de Terminal sur un Mac. Si vous suspectez certains processus, vous devez d'abord rechercher des informations sur ces processus sur Internet.