- Auteur Jason Gerald [email protected].

- Public 2024-01-02 02:40.

- Dernière modifié 2025-06-01 06:06.

Êtes-vous inquiet pour la sécurité de votre réseau ou du réseau de quelqu'un d'autre ? L'une des bases de la sécurité réseau est de s'assurer que votre routeur est protégé contre les intrus. L'un des outils de base qui peuvent être utilisés pour le sécuriser est Nmap ou Network Mapper. Ce programme analysera la cible et signalera les ports ouverts et fermés. Les experts en sécurité réseau utilisent ce programme pour tester la sécurité du réseau. Pour apprendre à utiliser le programme, lisez cet article de wikiHow.

Étape

Méthode 1 sur 2: Utilisation de Zenmap

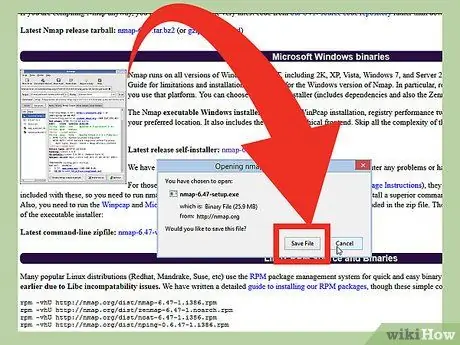

Étape 1. Téléchargez le fichier d'installation Nmap

Ce fichier (fichier) peut être obtenu gratuitement sur le site Web du développeur Nmap. Il est recommandé de télécharger directement le fichier d'installation de Nmap depuis le site Web du développeur pour éviter les virus ou les faux fichiers. Le fichier d'installation Nmap téléchargé contient l'application Zenmap. Zenmap est une interface graphique pour Nmap qui aide les utilisateurs novices à analyser leurs ordinateurs sans avoir à apprendre la ligne de commande.

Le programme Zenmap est disponible pour les systèmes d'exploitation Windows, Linux et Mac OS X. Vous pouvez trouver tous les fichiers d'installation pour tous les systèmes d'exploitation sur le site Web de Nmap

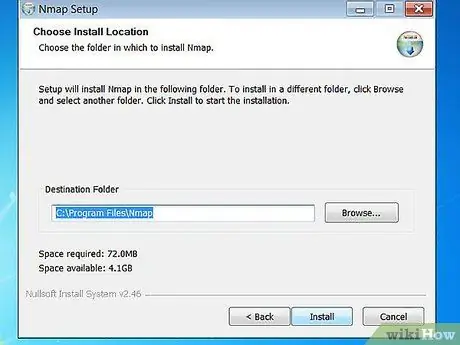

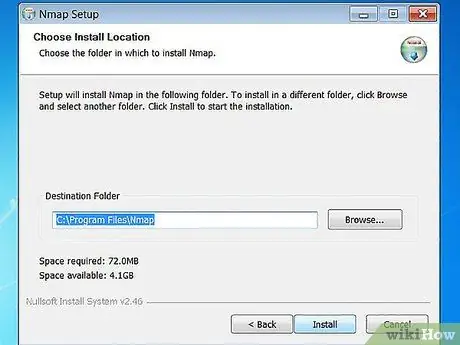

Étape 2. Installez Nmap

Exécutez le fichier d'installation Nmap une fois téléchargé. Il vous sera demandé de sélectionner les composants du programme que vous souhaitez installer. Pour maximiser les performances de Nmap, nous vous recommandons de cocher toutes les options. Nmap n'installera pas de logiciels publicitaires ou de logiciels espions.

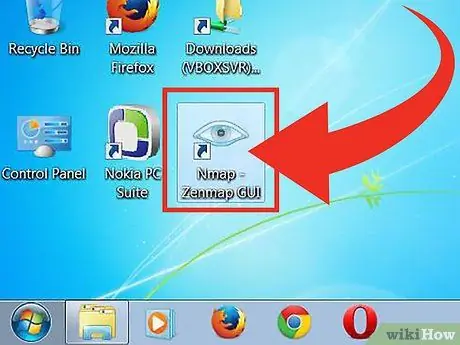

Étape 3. Exécutez le programme « Nmap - Zenmap GUI »

Si vous utilisez l'option par défaut lors de l'installation de Nmap, vous verrez l'icône Nmap sur le bureau. Sinon, recherchez cette icône dans le menu Démarrer. L'ouverture de Zenmap lancera le programme.

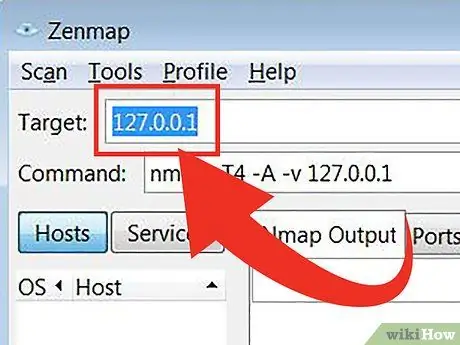

Étape 4. Entrez la cible que vous souhaitez analyser

Le programme Zenmap facilite le processus de numérisation. La première étape de l'exécution d'une analyse consiste à sélectionner une cible. Vous pouvez saisir un domaine (exemple.com), une adresse IP (127.0.0.1), un réseau (192.168.1.0/24) ou une combinaison de ces cibles.

Selon l'intensité et la cible de l'analyse, l'exécution d'une analyse Nmap peut enfreindre les règles définies par votre fournisseur de services Internet et vous causer des ennuis. Nous vous recommandons de vérifier les lois locales et les contrats des fournisseurs de services Internet avant d'exécuter une analyse Nmap sur des cibles provenant de l'extérieur de votre réseau

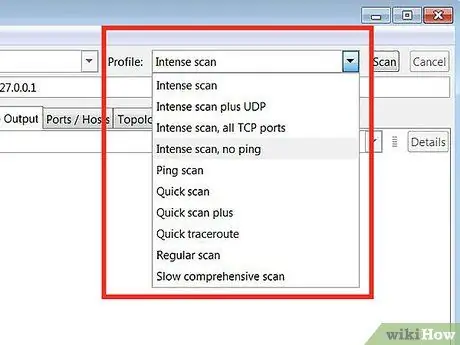

Étape 5. Sélectionnez le profil

Un profil est un préréglage qui contient un ensemble de modificateurs qui définissent la cible d'analyse. Cette fonctionnalité vous permet de sélectionner rapidement le type de numérisation sans avoir à saisir de modificateur sur la ligne de commande. Choisissez un profil qui correspond à vos besoins:

- Balayage intense - Analyses minutieusement effectuées. Ce profil contient la détection du système d'exploitation (système d'exploitation ou système d'exploitation), la détection de la version, l'analyse de script (script), traceroute et le temps d'analyse agressif. Cette option est une analyse qui peut interférer avec le système et le réseau.

- Analyse ping - Ce scan permet de détecter si la cible est entrée dans le réseau (en ligne). Cette option n'analysera aucun port.

- Scan rapide - Cette analyse est plus rapide que l'analyse normale car cette option a un temps d'analyse agressif et analyse uniquement les ports sélectionnés.

- Analyse régulière - Cette option est un scan Nmap standard sans aucun modificateur. Cette analyse renverra des pings et ouvrira des ports vers la cible.

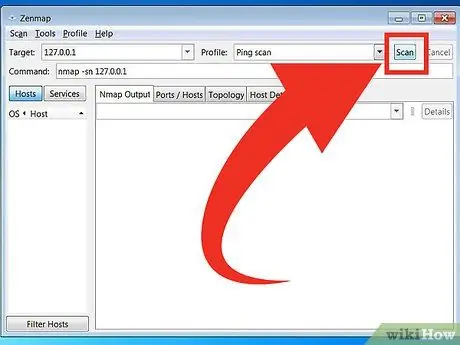

Étape 6. Cliquez sur Numériser pour lancer la numérisation

Les résultats de l'analyse seront affichés en temps réel dans l'onglet Sortie Nmap. La durée de l'analyse varie en fonction du profil d'analyse sélectionné, de la distance entre votre ordinateur et la cible et de la configuration du réseau cible.

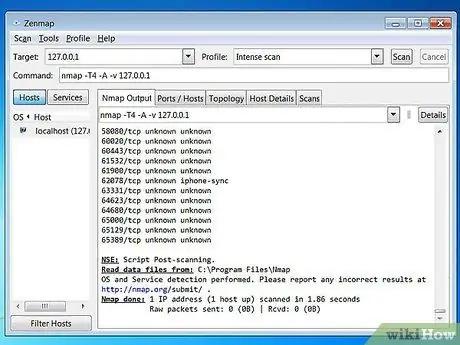

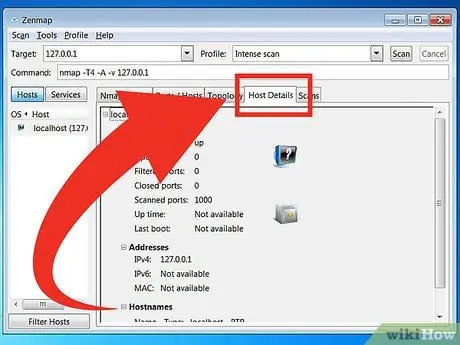

Étape 7. Affichez les résultats de l'analyse

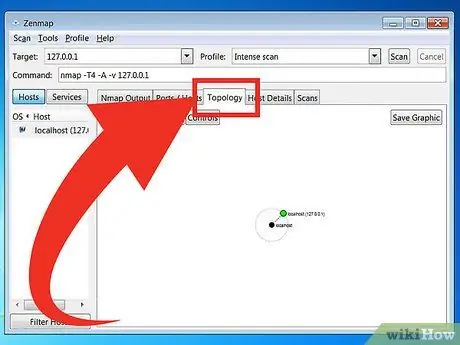

Topologie - Cet onglet affiche le traceroute pour l'analyse que vous avez effectuée. Vous pouvez voir combien de sauts (une partie du chemin qui se trouve entre la source et la destination des données) par lesquels les données passent pour atteindre la cible.

Détails de l'hôte - Cet onglet affiche un résumé des données obtenues à partir de l'analyse cible, telles que le nombre de ports, l'adresse IP, le nom d'hôte (nom d'hôte), le système d'exploitation et autres.

Analyses - Cet onglet stocke toutes les commandes (commandes) qui ont été activées lors de l'analyse précédente. Les onglets vous permettent de réanalyser rapidement des cibles avec un ensemble spécifique de paramètres.

Méthode 2 sur 2: Utilisation de la ligne de commande

Étape 1. Installez Nmap

Avant d'utiliser Nmap, vous devez d'abord l'installer afin de pouvoir l'exécuter à partir de la ligne de commande du système d'exploitation. Le programme Nmap est de petite taille et peut être obtenu gratuitement auprès des développeurs Nmap. Suivez les instructions ci-dessous pour installer Nmap sur votre système d'exploitation:

-

Linux - Téléchargez et installez Nmap depuis votre référentiel. Nmap est disponible dans la plupart des principaux référentiels Linux. Saisissez la commande suivante en fonction de la distribution Linux dont vous disposez:

Exécuter une étape d'analyse Nmap simple 8Bullet1 - Pour Red Hat, Fedora et SUSE

- (64 bits)

- Pour Debian et Ubuntu

rpm -vhU

(32 bits) OU

rpm -vhU

sudo apt-get install nmap

Pour les fenêtres - Installez le fichier d'installation Nmap. Ce fichier peut être obtenu gratuitement sur le site Web du développeur Nmap. Il est recommandé de télécharger directement le fichier d'installation de Nmap depuis le site Web du développeur pour éviter les virus ou les faux fichiers. L'utilisation du fichier d'installation Nmap vous permet d'installer rapidement l'outil de ligne de commande Nmap sans avoir à extraire les fichiers dans le dossier approprié.

Si vous ne voulez pas de l'interface graphique de Zenmap, vous pouvez décocher le processus d'installation de Nmap

Pour Mac OS X - Téléchargez le fichier image disque (un fichier informatique qui a le contenu et la structure d'un volume disque) Nmap. Ce fichier peut être obtenu gratuitement sur le site Web du développeur Nmap. Il est recommandé de télécharger directement le fichier d'installation de Nmap depuis le site Web du développeur pour éviter les virus ou les faux fichiers. Utilisez les fichiers d'installation contenus dans le fichier image disque pour installer Nmap sur l'ordinateur. Nmap nécessite OS X version 10, 6 ou ultérieure.

Étape 2. Ouvrez la ligne de commande

La commande Nmap est exécutée à partir de la ligne de commande et les résultats de l'analyse sont affichés sous la commande. Vous pouvez utiliser des variables pour modifier l'analyse. Vous pouvez exécuter une analyse à partir de n'importe quel dossier sur la ligne de commande.

-

Pour Linux - Ouvrez Terminal si vous utilisez l'interface graphique pour votre distribution Linux. L'emplacement du terminal varie en fonction du type de distribution Linux.

Exécuter une étape d'analyse Nmap simple 9Bullet1 -

Pour les fenêtres - Vous pouvez ouvrir une fenêtre d'invite de commande en appuyant sur la touche Windows + R et en entrant "cmd" dans le champ Exécuter. Les utilisateurs de Windows 8 peuvent appuyer sur la touche Windows + X et sélectionner Invite de commandes dans le menu. Vous pouvez exécuter une analyse Nmap à partir de n'importe quel dossier.

Exécuter une étape d'analyse Nmap simple 9Bullet2 -

Pour Mac OS X - Ouvrez l'application Terminal qui se trouve dans le sous-répertoire Utility du dossier Applications.

Exécuter une étape d'analyse Nmap simple 9Bullet3

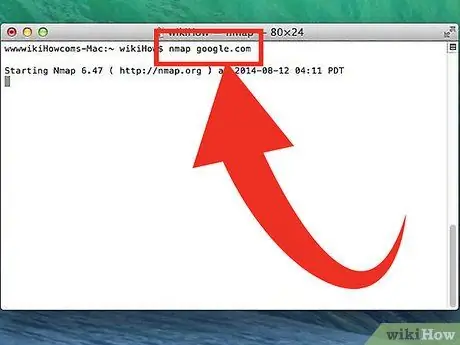

Étape 3. Exécutez une analyse sur le port cible

Pour exécuter une analyse de base, tapez

nmap

. Cela va envoyer un ping à la cible et scanner le port. Cette analyse est facile à détecter. Le résultat de l'analyse s'affichera à l'écran. Vous devrez peut-être déplacer la fenêtre vers le haut pour voir l'intégralité de l'analyse.

Selon l'intensité et la cible de l'analyse, l'exécution d'une analyse Nmap peut enfreindre les règles définies par votre fournisseur de services Internet et vous causer des ennuis. Nous vous recommandons de vérifier les réglementations locales et le contrat du fournisseur d'accès Internet que vous utilisez avant d'exécuter une analyse Nmap sur des cibles provenant de l'extérieur de votre réseau

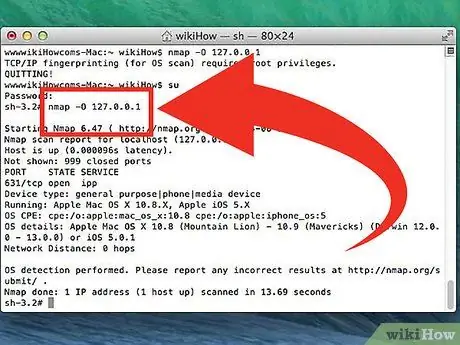

Étape 4. Exécutez l'analyse modifiée

Vous pouvez utiliser des variables de commande pour modifier les paramètres d'analyse afin que les résultats de la recherche contiennent plus ou moins d'informations. La modification de la variable d'analyse changera le niveau d'interférence généré par l'analyse. Vous pouvez ajouter plusieurs variables en mettant un espace entre chaque variable. La variable est placée avant la cible:

nmap

- - sS - Il s'agit d'un scan SYN effectué en silence. Cette analyse est plus difficile à détecter qu'une analyse standard. Cependant, l'analyse prendra plus de temps. De nombreux pare-feu modernes peuvent détecter les analyses "-sS".

- - sn - Ceci est une analyse ping. Cette analyse désactivera l'analyse des ports et vérifiera uniquement les hôtes connectés au réseau.

- - O - Ceci est une analyse du système d'exploitation. Cette analyse tentera de déterminer le système d'exploitation cible.

- - UNE - Cette variable active plusieurs analyses couramment utilisées: détection de système d'exploitation, détection de version, analyse de script et traceroute.

- - F - Cette analyse active le mode rapide et réduit le nombre de ports analysés.

- - v - Cette analyse affichera plus d'informations dans les résultats de la recherche afin que vous puissiez les comprendre plus facilement.

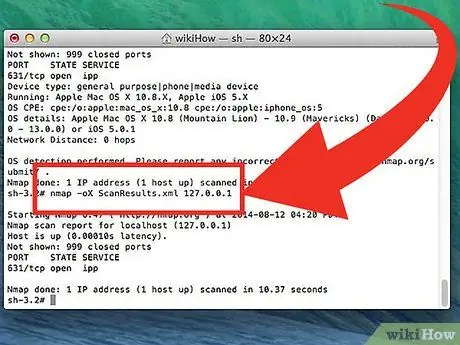

Étape 5. Convertissez les résultats de l'analyse dans un fichier XML

Vous pouvez convertir les résultats de l'analyse en un fichier XML afin de pouvoir les visualiser facilement dans n'importe quel navigateur. Pour ce faire, vous devez utiliser la variable - bœuf et spécifiez également le nom du fichier XML. Voici un exemple de la commande utilisée pour convertir les résultats de l'analyse en fichier XML:

nmap -oX Résultat de la recherche.xml

Le fichier XML sera enregistré dans le dossier où vous avez enregistré le fichier de travail

Des astuces

- Si la cible ne répond pas, essayez d'ajouter "-P0" à l'analyse. Cela forcera Nmap à démarrer l'analyse même si le programme pense que la cible sélectionnée est introuvable. Cette méthode est utile pour les ordinateurs bloqués par un pare-feu.

- Voulez-vous connaître l'état d'avancement de l'analyse ? Pendant que l'analyse est en cours, appuyez sur la barre d'espace ou sur n'importe quelle touche pour afficher la progression de l'analyse Nmap.

- Si le scan prend beaucoup de temps (vingt minutes ou plus), essayez d'ajouter "-F" au scan Nmap pour que Nmap scanne uniquement les ports fréquemment utilisés.

Avertissement

- Si vous exécutez fréquemment des analyses Nmap, soyez prêt à répondre aux questions de votre fournisseur d'accès Internet. Certains fournisseurs de services Internet examinent régulièrement le trafic Nmap et Nmap est un outil facile à détecter. Nmap est un outil connu de beaucoup et généralement utilisé par les pirates. A ce titre, vous pouvez être suspecté par votre fournisseur d'accès Internet et devez expliquer en détail pourquoi vous utilisez Nmap.

- Assurez-vous d'avoir la permission de scanner la cible ! La numérisation de www.whitehouse.gov pourrait vous causer des ennuis. Essayez de scanner scanme.nmap.org si vous voulez essayer l'application Nmap. Ce site Web est géré et maintenu par les développeurs Nmap. Par conséquent, vous pouvez le numériser sans avoir à vous soucier d'avoir des ennuis.